SURF bouwt aan een nieuwe generatie van het SURF-netwerk. Dit doen we met een nieuwe netwerkarchitectuur en de doorontwikkeling van de netwerkautomatisering stack naar een intelligent netwerk. Het netwerk is gebaseerd op open standaarden en de inkoop van netwerkapparatuur gaat via een intermediair.

Digitale snelweg in Nederland

Met het SURF-netwerk beschikt het Nederlandse onderwijs en onderzoek over een eigen autonome netwerkinfrastructuur. In lijn met onze publieke waarden bepalen we zelf de toegankelijkheid, keuzevrijheid en privacy op ons netwerk. Al sinds 1988 bouwen we op basis van deze uitganspunten aan deze eigen digitale snelweg, bedoeld voor onafhankelijk en betrouwbaar onderzoek en het delen van kennis.

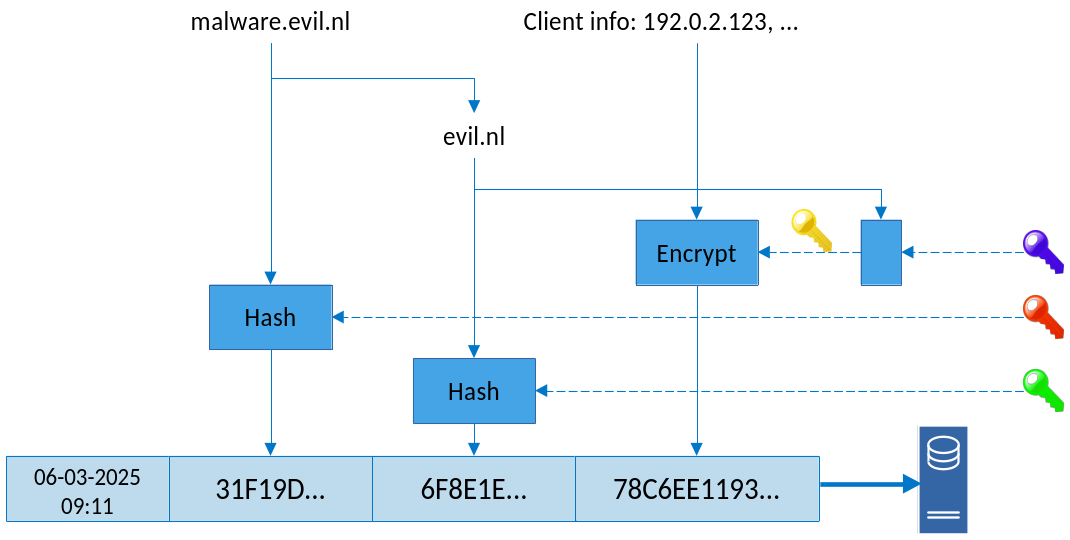

Het SURF-netwerk heeft verschillende kenmerken waarmee studenten, docenten en onderzoekers wereldwijd veilig, betrouwbaar en razendsnel kunnen samenwerken. Dat komt door de hoge continuïteit en betrouwbaarheid van het SURF-netwerk, dat simpelweg altijd beschikbaar moet zijn. Ook heeft het SURF-netwerk een hoge bandbreedte voor het verplaatsen van grote hoeveelheden data. De lage latency zorgt voor een minimale reistijd tussen versturen en ontvangen van gegevens binnen het netwerk. Bovendien zijn alle netwerkdiensten geïntegreerd met elkaar en werken we aan een goede integratie met andere SURF-diensten.

Groei netwerkverkeer

Al sinds het ontstaan van SURF groeit het internetverkeer jaarlijks met zo’n 29%. Bij onderzoeksprojecten ligt dit percentage soms nog hoger. Deze groei is één van de redenen waarom netwerktechnologie zich zo snel blijft ontwikkelen en waarom het SURF-netwerk elke 5 tot 8 jaar vernieuwd moet worden. De apparatuur veroudert snel en de vraag naar capaciteit blijft sterk toenemen.

Nieuwe aanpak voor het SURF netwerk

In 2024 zijn we gestart met het project voor de inrichting van een nieuwe generatie van het netwerk na SURFnet8. In eerdere generaties van het SURF-netwerk, van SURFnet1 tot SURFnet8, werd de architectuur sterk bepaald door de keuze van een leverancier van de netwerkapparatuur. Met de nieuwste generatie van het netwerk streeft SURF naar een leverancier van onafhankelijke architectuur. Op basis van open standaarden kunnen nieuwe technologieën worden toegepast op de plek waar het nodig is en kan het netwerk zich oneindig blijven doorontwikkelen. Vandaar ook dat deze nieuwe generatie niet SURFnet9 heet, maar SURFnet Infinity.

Workflow Orchestrator

De eerste stap voor deze nieuwe netwerkarchitectuur werd al gezet in 2018. Met de door SURF ontwikkelde Workflow Orchestrator op basis van open-sourcesoftware kunnen verschillende technologiedomeinen binnen het netwerk centraal aangestuurd worden. De Orchestrator zorgt ervoor dat taken in de juiste volgorde worden uitgevoerd en data correct wordt doorgegeven zodat bottlenecks worden voorkomen en betrouwbaarheid toeneemt. Hiermee is een solide basis gelegd voor de volgende stap: de verdere ontwikkeling naar een intelligent netwerk in SURFnet Infinity.

Inkoop netwerkapparatuur via intermediair

De inkoop van netwerkapparatuur wordt georganiseerd via een intermediair. Op deze manier heeft SURF een grotere vrijheid voor het maken van technologiekeuzes en kunnen we bij de inkoop van netwerkapparatuur flexibeler en efficiënter inspelen op de netwerkbehoeften van onderwijs- en onderzoeksinstellingen, zonder gebonden te zijn aan één leverancier.

Nieuwe netwerkarchitectuur SURFnet ∞

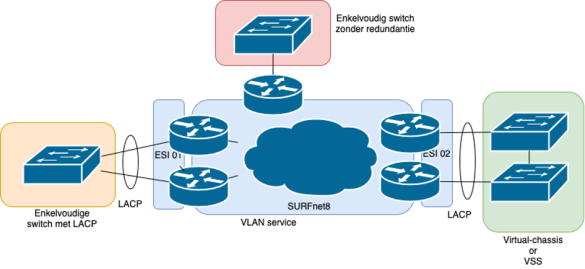

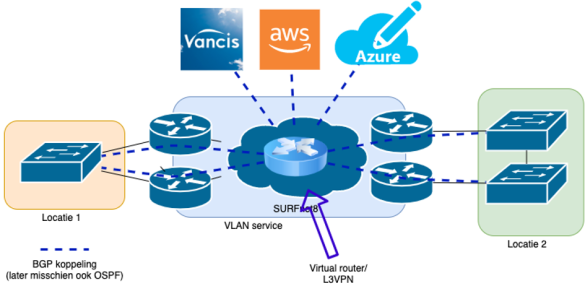

In de nieuwe architectuur van het SURF-netwerk is een duidelijke hiërarchie en functiescheiding aangebracht tussen het transport van netwerkverkeer, het leveren van diensten aan eindgebruikers en de connectiviteit met het internet. Hiermee wordt capaciteitsmanagement gemakkelijker, wordt het netwerk voorspelbaarder, kunnen problemen makkelijker gedetecteerd en opgelost worden en kan het netwerk gerichter worden beveiligd. Ook wordt een belangrijk deel van het netwerkhart van een commercieel datacenter verhuisd naar het datacentrum van Nikhef. De 4 core locaties van het SURF-netwerk bevinden zich hiermee binnen de eigen coöperatie.

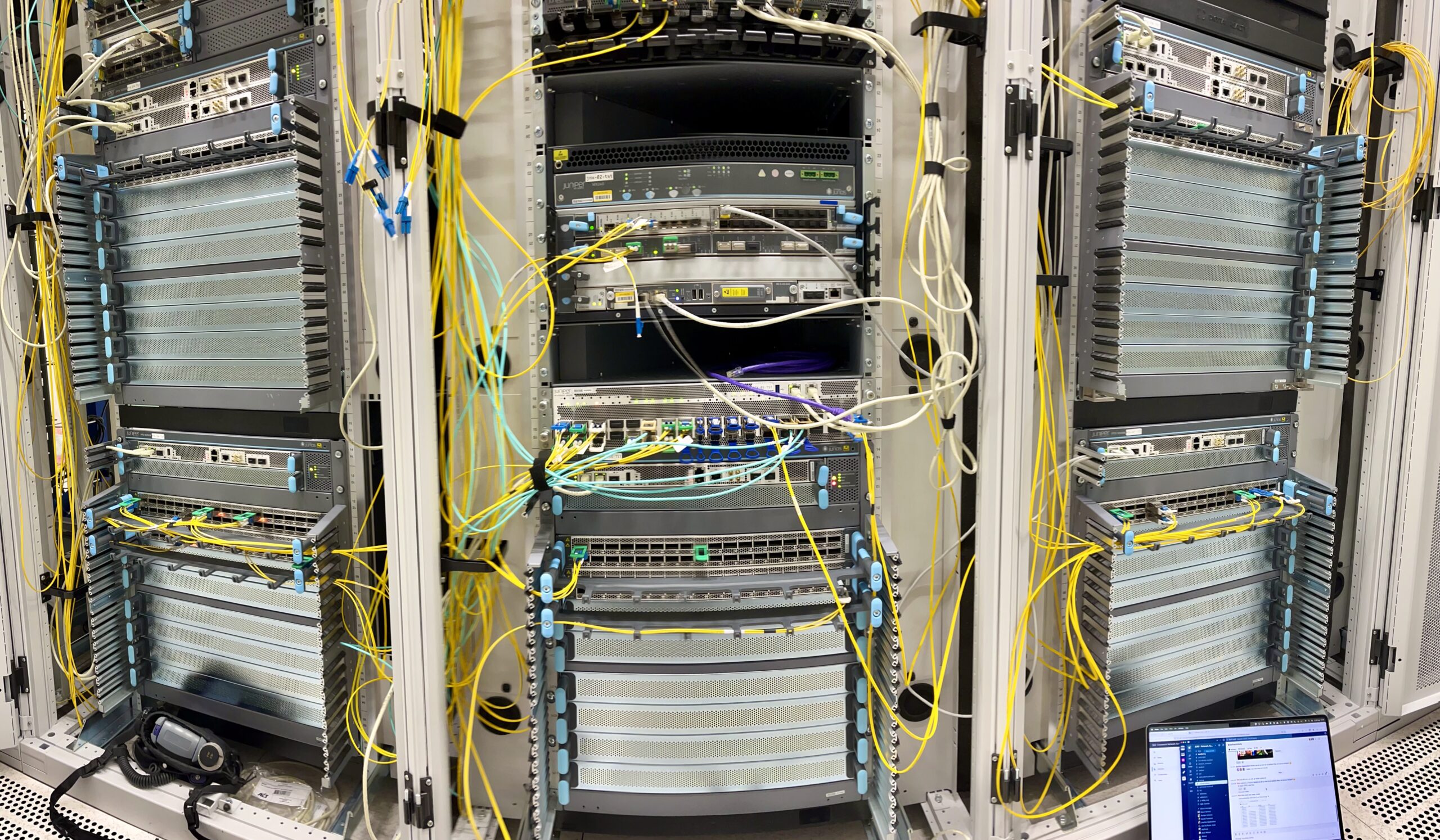

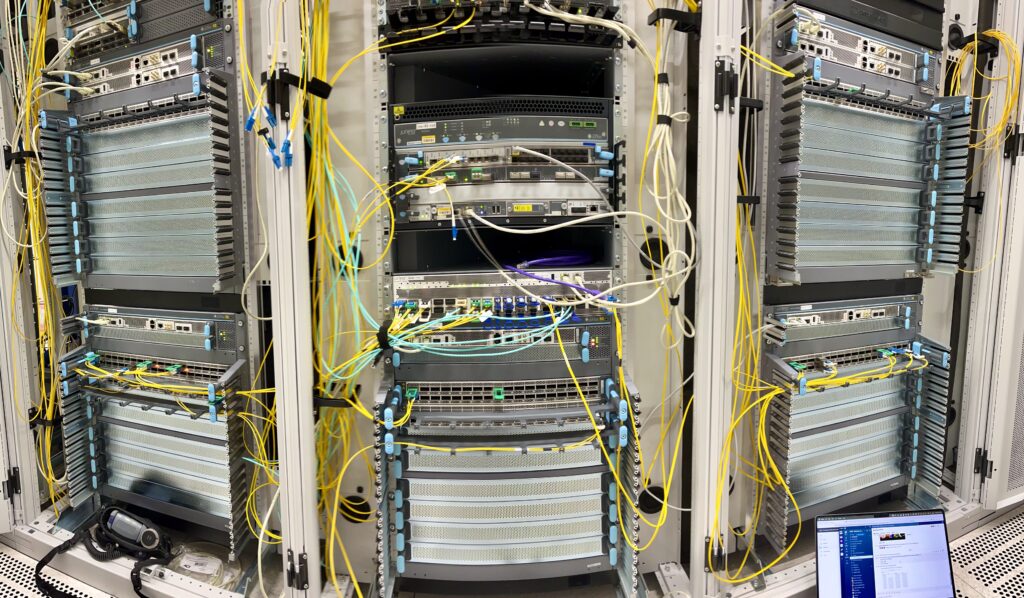

De eerste apparatuur aangeschaft

Na een uitgebreid selectieproces heeft SURF onlangs de apparatuur aangeschaft waarmee de nieuwe core- en borderfunctionaliteit kan worden gebouwd. Hiermee wordt direct de nieuwe architectuur van het SURF-netwerk verwezenlijkt.

Voor de SURFnet Infinity netwerkinfrastructuur heeft SURF gekozen voor de Juniper PTX-serie, die nog krachtiger, compacter en energiezuiniger is dan de verouderde MX-serie die SURF gebruikt. Daarnaast werkt SURF samen met Salumanus als onafhankelijke leverancier van transceivers op basis van de OpenZR+-technologie. Deze combinatie maakt het mogelijk om routers rechtstreeks aan te sluiten op DWDM-infrastructuur, zonder gebruik van aparte optische apparatuur. Dit verlaagt niet alleen de kosten en het energieverbruik, maar vergroot ook de flexibiliteit en toekomstbestendigheid van het netwerk. Door te kiezen voor een onafhankelijke leverancier is de levensduur van de transceivers bovendien niet gekoppeld aan die van de routerhardware.

Start doorontwikkeling SURFnet Infinity

De doorontwikkeling van het SURF-netwerk begint met de vernieuwing van het hart van ons netwerk: de core en border routers. Samen met onze beheerpartner Quanza zijn we in de zomer van 2025 met de voorbereidingen gestart .

Op 55 locaties door heel Nederland gaan we SURFnet8 apparatuur vervangen door nieuwe apparatuur. Het grootste deel van de aangesloten instellingen op het SURF-netwerk zal hier niets van merken. Voor de werkzaamheden nemen we rechtstreeks contact op met onze contactpersonen. Deze migratie loopt tot begin 2027.

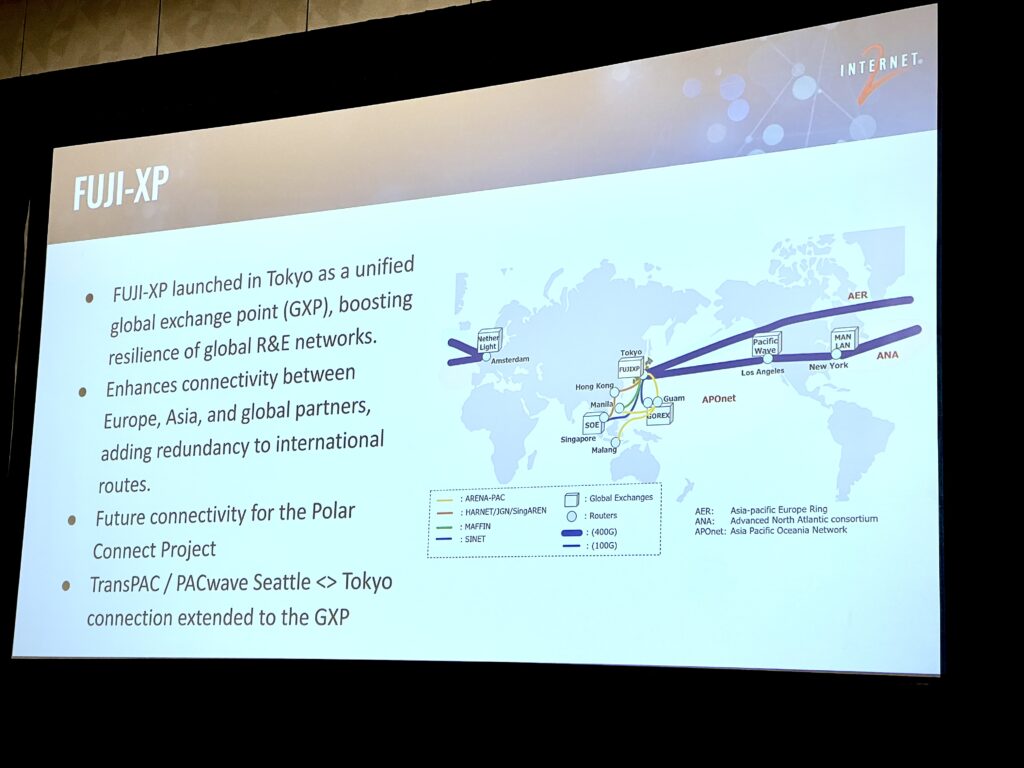

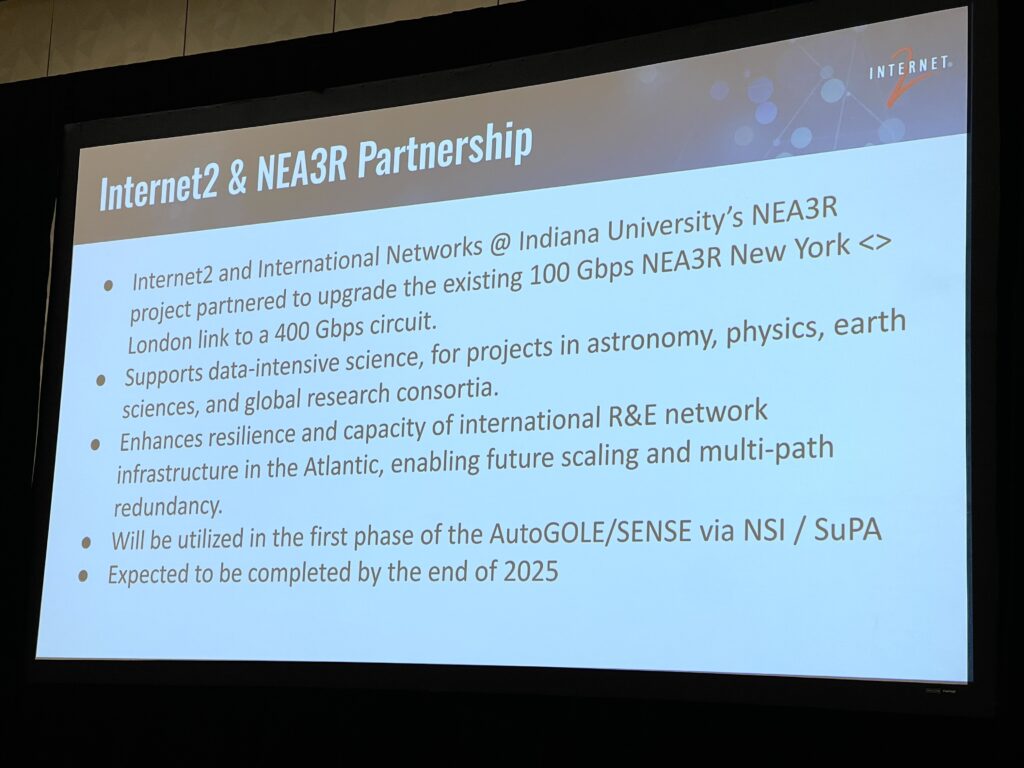

Voor de internationale aansluitingen vervangen we in deze fase ook de NetherLight apparatuur en optimaliseren we onze Cross Border Fiber infrastructuur. In de jaren na 2027 plannen we de vervanging van de optische apparatuur die hoge capaciteit tussen netwerkcomponenten faciliteert, en ook de accesslaag waarop alle instellingen zijn aangesloten.

Meer weten over SURFnet Infinity?

Volg dit project op deze pagina.

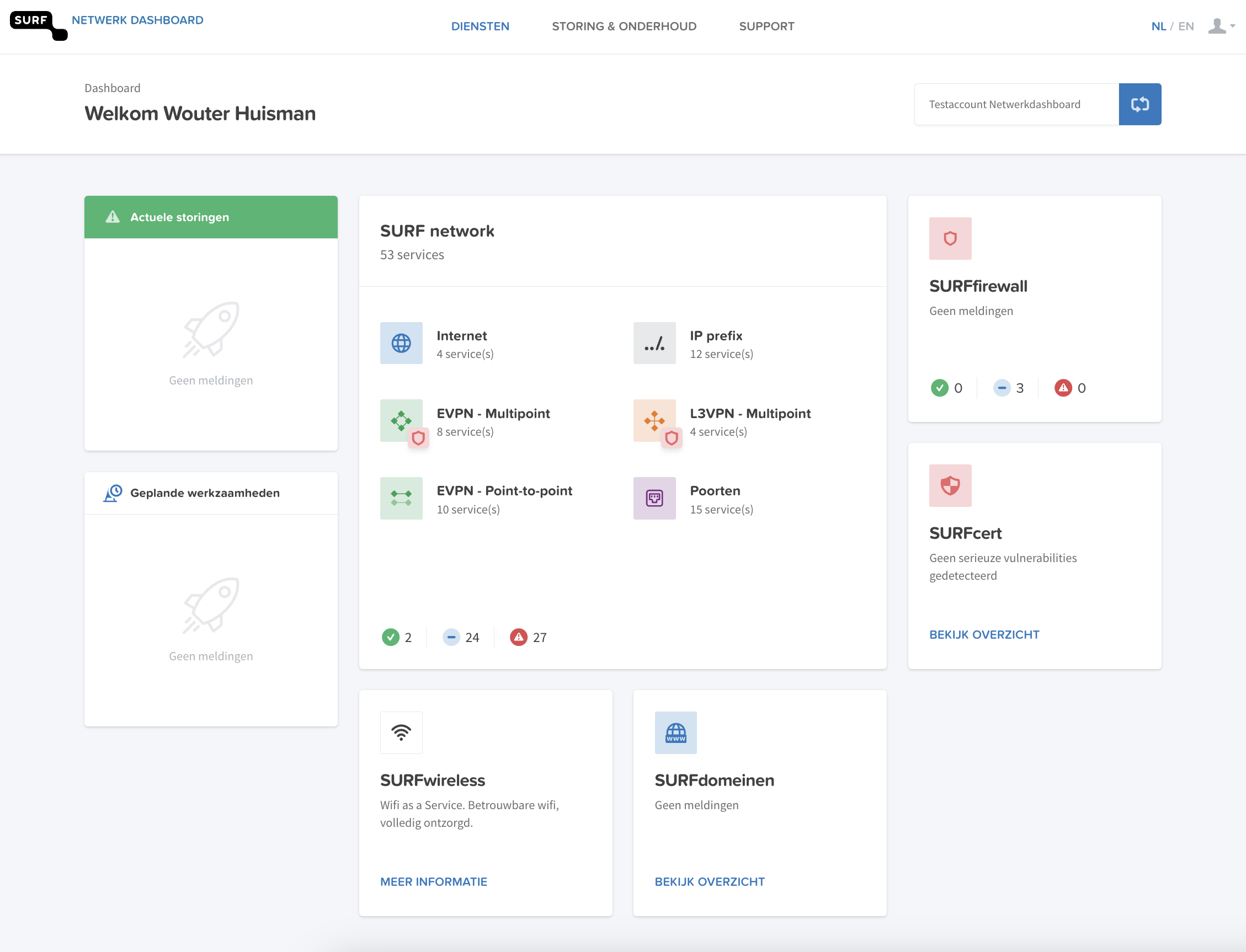

Ook op het netwerkdashboard plaatsen we regelmatig projectupdates.

Ben je netwerkspecialist? Schrijf je dan in voor de updates over het project SURF-netwerk Infinity.